Setelah berhasil menghubungkan Head Office dengan Branch Office menggunakan IPsec VPN Site-to-Site Preshared Key, dimana profile dari IPsec Policy tersebut masih DefaultHeadOffice & DefaultBranchOffice. Dan hari ini saya mendapatkan artikel mengenai Recommended configuration for IPsec profile, untuk pengaturan IPsec profile dengan koneksi yang stabil serta lebih baik dari sisi keamanan adalah IKEv2 yang disarankan. Dibawah ini, perbedaan IPsec profile antara DefaultHeadOffice, DefaultBranchOffice dan IKEv2.

| Profile Settings | DefaultHeadOffice | DefaultBranchOffice | IKEv2 |

|---|---|---|---|

| Keying method | Automatic | Automatic | Automatic |

| Key exchange | IKEv1 | IKEv1 | IKEv2 |

| Authentication mode | Main mode | Main mode | Main mode |

| Key negotiation tries | 3 | 0 | 0 |

| Compress | No | No | No |

| FPS | Enable | Enable | Enable |

| Phase1 | AES256 - SHA2 256, AES256 - SHA1, AES128 - SHA1 | AES256 - SHA2 256, AES256 - SHA1, AES128 - SHA1 | AES256 - SHA2 512, AES256 - SHA2 384, AES256 - SHA2 256 |

| Phase2 | AES256 - SHA2 512, AES256 - SHA2 256, AES128 - SHA1 | AES256 - SHA2 512, AES256 - SHA2 256, AES128 - SHA1 | AES256 - SHA2 512, AES256 - SHA2 384, AES256 - SHA2 256 |

| Dead Peer Detection | Checked | Checked | Checked |

| When peer uncreachable | Disconnect | Re-initiate | Re-initiate |

Catatan ini akan mejelaskan langkah-langkah untuk mengaktifkan IKEv2 pada konfigurasi IPsec VPN Preshared key yang sudah dilakukan sebelumnya. Oke lah kalau begitu, tanpa basa-basi lagi, langsung saja mari kita mulai konfigurasi...

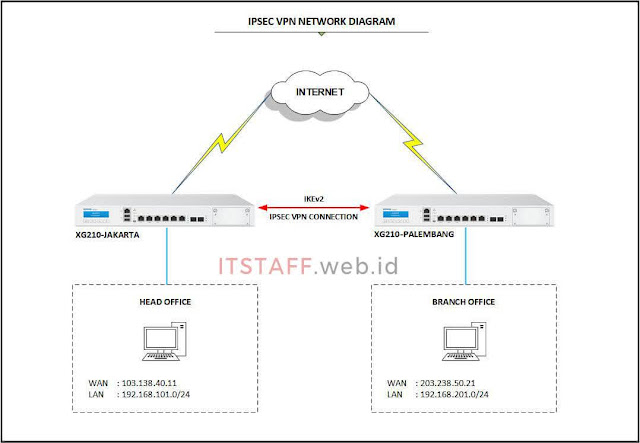

Berikut Topologi & Skenarionya

| Location | JAKARTA | PALEMBANG |

|---|---|---|

| Site | Head Office | Branch Office |

| Device Name | Sophos XG 210 | Sophos XG 210 |

| Device Firmware | SFOS 18.5.4 MR4-Build418 | SFOS 17.5.15 MR-15 |

| Device IP | 192.168.101.254 | 192.168.201.254 |

| LAN Subnet | 192.168.101.0/24 | 192.168.201.0/24 |

| LAN Port | Port6 | Port6 |

| WAN Bandwidth | Dedicated 30 Mbps | Dedicated 20 Mbps |

| WAN IP | 103.138.40.11 | 203.238.50.21 |

| WAN Port | Port1 | Port1 |

| IPsec Connection Type | Site-to-Site | Site-to-Site |

| IPsec Gateway Type | Respond only | Initiate the connection |

| IPsec Policy | IKEv2 | IKEv2 |

| IPsec Authentication Type | Preshared key | Preshared key |

1. XG210-JAKARTA - Head Office

- Edit konfigurasi yang sudah dilakukan sebelumnya, jika belum silahkan ikuti panduan ini, cara membuat koneksi IPsec VPN Site-to-Site Preshared Key di Sophos XG Firewall.

- Login ke Sophos XG210 Firewall, klik CONFIGURE VPN ⇒ IPsec connections ⇒ klik Nama VPN yang sudah dibuat 'VPN_PLG' atau icon pensil 'Edit'.

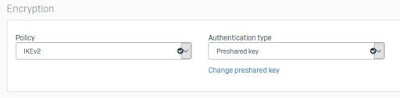

- Ganti Encryption Policy dari

DefaultHeadOfficemenjadi IKEv2 ⇒ Save

2. XG210-PALEMBANG - Branch Office

- Sama seperti konfigurasi XG210-JAKARTA, edit konfigurasi VPN IPsec yang sudah ada.

- Login ke Sophos XG210 Firewall, klik CONFIGURE VPN ⇒ IPsec connections ⇒ klik Nama VPN yang sudah dibuat 'VPN_JKT' atau icon pensil 'Edit'.

- Ganti Encryption Policy dari

DefaultBranchOfficemenjadi IKEv2 ⇒ Save

Jika sudah, langkah selanjutnya adalah cek Status koneksi IPsec VPN dan mengujinya, masih di menu CONFIGURE VPN ⇒ IPsec connections. Harusnya koneksi tunnel IPsec VPN Site-to-Site Preshared Key IKEv2 di kedua sisi firewall sudah berhasil dan bekerja. Dengan status 'Active & Connection' berwarna hijau, seperti gambar dibawah ini.

Saatnya test koneksi atau ping dari perangkat di bawah Firewall, misal dari komputer desktop lokal di masing-masing site Jakarta maupun Palembang untuk memastikan koneksi IPsec VPN Site-to-Site ini berjalan normal. Jika masih Request time out, silahkan cek Rules and Policies Firewall (LAN to VPN & VPN to LAN).

Itu saja yang saya lakukan untuk membuat koneksi IPsec VPN Site-to-Site Preshared Key IKEv2 di Sophos XG210 Firewall, konfigurasi di atas bisa juga diterapkan pada Sophos XG Firewall Series. Semoga catatan ini bisa berguna untuk saya dan kalian yang membacanya.